高通 dump ftrace & kernelshark 使用

简介

高通 ramdump 可以解析出 ftrace,方便用于追踪 快省稳 问题。

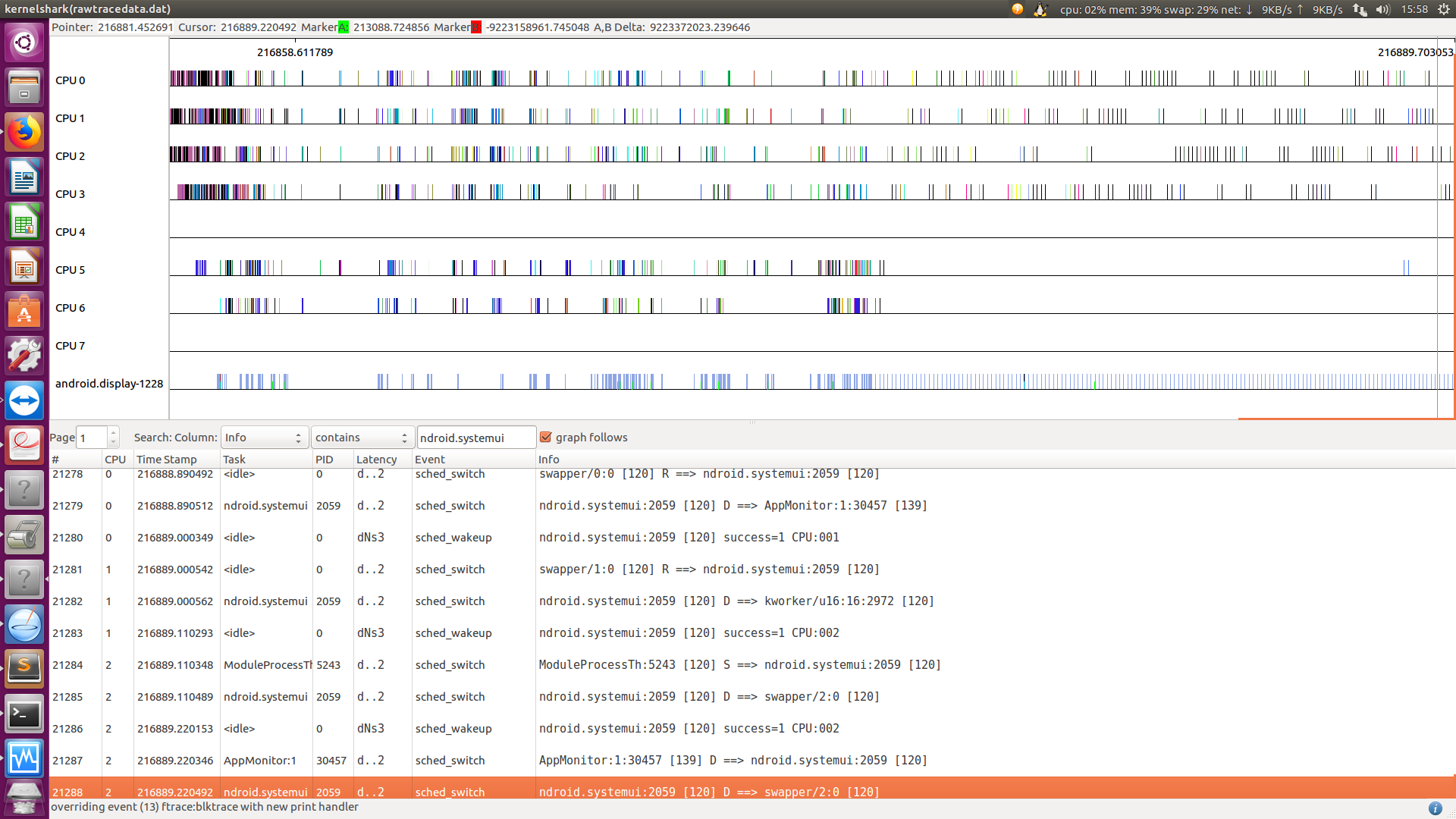

kernelshark 是一个可以查看 trace event 的图形化工具,方便梳理和观察内核微观行为。

trace-cmd 是设置读取 ftrace 的命令行工具,kernelshark既可以记录数据,也可以图形化分析结果。

在 /sys/kernel/debug/tracing/events 终端打开所需要监控的 trace event。

trace-cmd 编译安装

下载源码

|

|

trace-cmd编译安装:

|

|

crash tool 编译安装

- crash tool 下载: https://people.redhat.com/anderson/

- crash tool 使用:https://people.redhat.com/anderson/crash_whitepaper/

但这里高通 rdp 工具使用 crash 来处理 dump 里的 ftrace rawdata,再使用 trace-cmd 来把 rawdata 转换为 Ftrace.txt.

下载源码后直接编译:

|

|

rdp 解析 ftrace

把上面编译出来的路径写入 linux-ramdump-parser-v2/local_settings.py

|

|

解析 dump ftrace 需要加上 –dump-ftrace 选项

|

|

rdp 解析 ftrace 成功: rdpout/dmesg_TZ.txt

|

|

使用 kernelshark

ubuntu 直接安装:

|

|

把 rdpout 目录生成的 rawtracedata 改名字为 rawtracedata.dat,再打开 kernelshark 载入 rawtracedata.dat

kernelshark 的使用:file:///usr/share/kernelshark/html/index.html (安装后)

如果单单是 trace event 文本,巨量的 trace 信息根本无法直观分析。 现在使用 kernelshark,io writeback、cpu schedule、memory alloc/reclaim 事件都可以图形化查看。